Roteadores da fabricante MikroTik são usados como parte de uma botnet para difusão de ataque entre aparelhos conectados

Com a crescente conectividade e avanço da Internet das Coisas, casos envolvendo dispositivos comprometidos têm se tornado cada vez mais comuns. O alvo desses ataques consecutivos tem se repetido nos últimos meses: roteadores.

Somente no último mês, a Trend Micro – empresa especializada na defesa de ameaças digitais e segurança na era da nuvem – publicou três estudos referentes ao comprometimento de roteadores.

Desde antes do termo IoT existir, os roteadores já estavam, na maior parte do tempo, expostos publicamente na Internet. Todo o tráfego externo de rede é intermediado por estes aparelhos, que suportam inúmeros serviços, tais como o Protocolo de Configuração Dinâmica de Host (DHCP), filtragem de conteúdo, firewall, VoIP (Voice over Internet Protocol) e Sistema de Nomes de Domínios (DNS) – servidores que armazenam listas de domínios da Internet, para todos os dispositivos conectados, incluindo computadores, smartphones e câmeras IP.

Dentro do contexto de IoT, o roteador talvez seja o dispositivo mais importante para toda a infraestrutura: toda a informação proveniente da Internet passa por ele. Se um hacker compromete o roteador, todos os dispositivos conectados a ele podem ser afetados. É exatamente isso que a Trend Micro descobriu sobre a atuação de um grupo de hackers no Brasil.

Em março deste ano, Fernando Mercês – pesquisador Sênior da Trend Micro – conseguiu por meio de um contato – a amostra de um malware na forma de um scriptprojetado para ser executado no RouterOS. Este sistema operacional é desenvolvido pela MikroTik, fabricante de roteadores para uso doméstico e profissional.

Neste caso, o passo a passo do malware é o seguinte: primeiramente é feita uma requisição HTTP GET para um servidor de C&C (comando e controle) através do link hxxp://smilelikeyoumeanit2018[.]com[.]br/contact-server/. Em seguida, o indivíduo é notificado de que é uma nova vítima que acaba de ser comprometida (já que a requisição GET revela o IP de origem). Ele faz isso usando um comando interno do RouterOS.

Ferramenta usada para conectar à URL

O domínio do C&C foi registrado usando um webmail temporário, o que pode dificultar ainda mais o rastreamento da atividade criminosa.

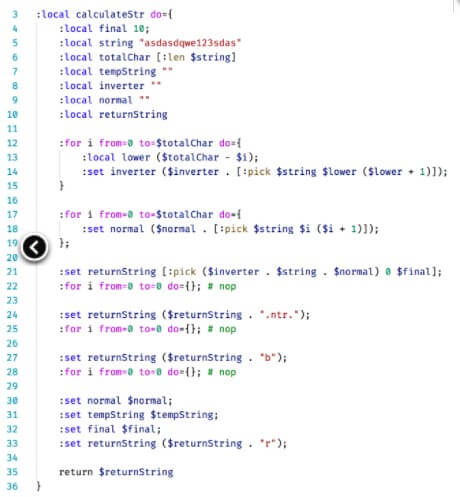

Após o comando da solicitação inicial, o script usa uma função chamada calculateStr() para decodificar um domínio codificado.

Função calculateStr()

Esta função, na verdade, somente reverte a sequência de caracteres e substitui os últimos seis por .ntr.br. Isto foi simples o bastante para replicar no ambiente de análise usando ferramentas disponíveis no bash do Linux, mas já revela que os criadores do malware trabalharam para dificultar a análise deste, já prevendo que pesquisadores o fariam.

Existe outra função que adiciona diversas regras de DNAT (Destination Network Address Translation) ao firewall do dispositivo. Essas regras encaminham todas as solicitações DNS feitas para um endereço externo obtido a partir da resolução DNS do domínio sads321ewq[.]ntr[.]br.

Consequentemente, toda a rede por trás do roteador que está infectado com este malware, estaria então resolvendo os nomes de domínio usando um servidor DNS malicioso. Não se sabe quais domínios o malware atacou, mas a Trend Micro suspeita que os domínios de bancos brasileiros online estavam envolvidos, como já ocorrido anteriormente.

É provável que o primeiro estágio deste malware esteja infectando outros dispositivos da MikroTik e difundindo a infecção entre os roteadores. Como qualquer outro dispositivo IoT, os dispositivos MikroTik não estão livres de vulnerabilidades. Além dos CVEs públicos, recentemente foi publicada a existência de exploits para a vulnerabilidade conhecida por Chimay Red e um outro estouro de buffer no protocolo SMB (Sever Messages Block). Assim, é bastante possível que o grupo por trás deste ataque tenha usado um ou mais destes exploits.

Vulnerabilidades da MikroTik publicadas

A Trend Micro acredita que o grupo de hackers também utilizou os dispositivos infectados para infectar outros similares na mesma rede e também aqueles na Internet. Isto é possível quando um payload malicioso é utilizado a partir de um roteador já infectado, mas a Trend Micro não conseguiu rastreá-la a tempo. O domínio foi rapidamente congelado, então não se pode afirmar com certeza qual era o suposto payload malicioso.

O servidor C&C também recebia solicitações GET no caminho /index.php?modulo=get. Como resposta, o C&C enviava um IP de um dispositivo MikroTik que provavelmente infectado, seguido da porta TCP 20183 a ser usada como um servidor proxy. A Trend Micro observou roteadores no Brasil e no Japão seguindo este mesmo comportamento.

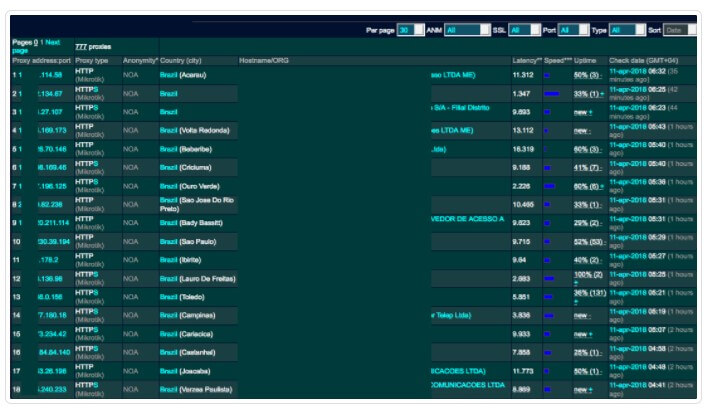

Um ponto interessante é que a porta TCP 20183 não é utilizada por padrão nos roteadores MikroTik, mas a maioria dos dispositivos infectados tinha um proxy ativo aberto nesta porta. Assim, a Trend Micro acredita que além de infectar as configurações DNS, esta campanha também pretende usar os dispositivos como proxies para outros ataques. Na verdade, foi descoberta uma lista de proxies que continha a maioria dos endereços de IP que a Trend Micro observou estarem infectados.

Lista de endereços proxy

A Trend Micro não exclui a possibilidade de que esta campanha seja parte de uma botnet maior – talvez um daqueles reportados recentemente – mas estas infecções aparentam ter dois objetivos claros: mudar as configurações DNS dos roteadores infectados e usá-los como proxies, provavelmente para dar suporte às outras campanhas de malware, além de realizar ataques phishing usando resoluções DNS maliciosas. Como mencionado, isto afeta todos os dispositivos conectados aos roteadores, incluindo telefones, notebooks, dispositivos IoT, e até mesmo outros roteadores.

Como boas práticas, a Trend Micro recomenda que os roteadores e todos os dispositivos conectados sejam mantidos atualizados com as versões mais recentes de firmware e que a exposição indesejada seja evitada por meio das seguintes práticas:

Os usuários também podem optar por soluções de segurança que possam monitorar o tráfego da Internet entre o roteador e todos os dispositivos conectados e que possa ajudar a prevenir potenciais invasões na rede através do virtual patching e detecção de senha fácil ou padrão.

You must be logged in to post a comment.