Apresentam-se os Estados Unidos como vilão e o Brasil como vítima indefesa e prejudicada.

Primeiramente, esclareço que não concordo com os meios utilizados pelos Estados Unidos, pois interferem e põem em risco a soberania Nacional, mas é preciso alertar que o governo, como qualquer outra organização, deve se preocupar com a proteção de sua informação. Se esta está em poder de outras pessoas, então houve uma falha na segurança. Da mesma forma que a NSA obteve as informações, outros grupos mal intencionados poderiam tê-las obtido!

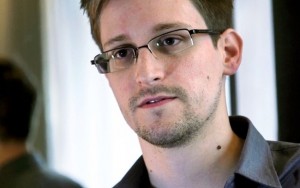

Percebe-se que o maior vazamento ocorreu na NSA, quando Snowden deixou a empresa com dados ultra sigilosos dela, de outras empresas e de cidadãos do mundo todo. Se houve vazamento de informação da própria NSA, como um reles mortal consegue proteger suas informações?

É impossível evitar, em 100%, o vazamento da informação. Da mesma forma, não existe risco zero!

Há muito trabalho a ser feito para se conseguir um nível de segurança exigido para cada tipo de negócio. As instituições financeiras são as que mais investem em proteção, pois elas são as mais exploradas por pessoas que querem cometer fraudes. Entretanto, qualquer empresa pode ser um alvo, dependendo do motivador da pessoa mal intencionada e do tipo de proteção utilizada para evitar o vazamento de informação.

Muitos controles de segurança devem ser aplicados e um dos principais, no caso, é a classificação da informação pela própria empresa. Todas as informações da empresa são sigilosas, mas é praticamente inviável aplicar um nível alto de classificação em tudo. Então, a empresa deve separar o que é informação estratégica de negócio e classificar como “sigilosa”; todas as outras informações deverão ser classificadas como “internas”.

O trabalho de classificação da informação deve contemplar várias áreas estratégicas da empresa, tais como: Presidência, Diretoria, Desenvolvimento Organizacional, Financeiro, Vendas e Jurídico. As informações sensíveis devem ter um tratamento especial: seu acesso deve ser controlado e nominal; seu armazenamento e transmissão devem ser criptografados. Cópias digitais e impressas devem ser controladas.

Produtos para prevenção de vazamento de informação (DLP – Data Loss Prevention) são excelentes nesses casos, pois, além de bloquear o acesso ou divulgação da informação, podem monitorar o que estão fazendo as pessoas que possuem acesso a ela, seja transmitindo dados para a internet ou armazenando-os em dispositivos móveis.

A empresa e seus colaboradores devem ter consciência de que informações transmitidas e armazenadas pela internet podem ser monitoradas; por isso, a utilização da criptografia é essencial. A criptografia das informações confidenciais deve ser mandatória, quando a empresa contrata um serviço de Cloud ou quando terceiriza sua área de TI, pois, nestes casos, o universo de pessoas que podem ter acesso aos dados é maior.

Muito se falou, também, sobre a possibilidade de as empresas de software possuírem condições de acesso e decriptação da informação. Para tanto, dever-se-ia avaliar a alternativa de desenvolvimento de um software proprietário de criptografia, analisando-se o risco de perda de dados e de possíveis vulnerabilidades.

Às informações classificadas como “internas”, devem ser aplicadas configurações de controle e segregação de acesso, criptografia para acesso remoto, entre outras.

Além das informações estratégicas digitais, devem-se proteger as informações impressas e as faladas. Algumas informações são tão críticas, que somente devem ser tratadas pessoalmente, analisando-se sempre previamente se o local utilizado não possui escutas. Quantas informações altamente sigilosas são tratadas no celular, tendo como ouvintes taxistas, desconhecidos em restaurantes e elevadores. Há taxistas que conhecem a lista de demitidos antes do próprio departamento de recursos humanos!

Mas como se proteger de Edward Snowden?

Profissionais de segurança possuem acessos privilegiados às informações. Eles devem assinar termos de comprometimento e confidencialidade, para resguardar a empresa de qualquer obtenção e divulgação indevida de seus dados. Um profissional de segurança que expõe os dados da empresa, como ele realizou, com certeza não conseguirá manter-se no mercado, porque ética e sigilo são altamente exigidos na profissão. A segregação de função e um DLP evitariam que ele e outros, como no caso do WikiLeaks, tivessem tanta informação para divulgar.

MBA-Gestão Empresarial pela FGV, Pós-graduada em Segurança e Auditoria de Redes pelo LSI-USP e Bacharel em Ciências da Computação pela PUC-SP. Auditora líder da 27.001 e auditora interna da ISO 20K. Membro do Comitê CB-21 – ABNT. Professora responsável por elaborar e ministrar treinamentos sobre Segurança da Informação em empresas públicas e privadas. Experiência de 25 anos atuando no segmento bancário e prestação de serviços de TI, participando ativamente dos projetos de certificação ISO/27001 e ISO/20000. Gerente de Segurança da Informação responsável pela implantação do processo de Governança, Risco e Compliance (GRC), Continuidade de Negócios e Desenvolvimento de Produtos de Segurança. Como especialista em segurança, foi responsável pela administração de ferramentas de proteção migração de Datacenters e criação do CSIRT.

You must be logged in to post a comment.

Para se inscrever em nossa newsletter preencha o formulário.

11:23:52 pm

Lilian,

Excelente a maneira de explicar, didática, como que conversando conosco.

Por favor continue nos trazendo informações dessa maneira.

Um abraço

Marcos Pezzutti

9:02:06 pm

Lilian, muito bom! Texto agradável de ler e com informações pertinentes e atuais. Vou utilizar nas aulas! Abs, Mônica Cairrão Rodrigues.

1:24:49 pm

Me proteger do Edward Snowden ou da NSA? O Edward Snowden apenas mostrou o que a NSA faz.