O diretor regional para América Latina e Ibéria, Alain Karioty, explica que a evolução das defesas e dos ataques, cada vez mais sofisticados, diversificados e concomitantes, ampliou o leque de técnicas e formas de planejá-los e executá-los. “As ofensivas multi-vetoriais, por exemplo, ampliam a probabilidade de sucesso, valendo-se de métodos diferentes e simultâneos, que podem durar dias e, mesmo, serem imperceptíveis, mas reduzem o tempo de resposta dos serviços causando muito prejuízo”, avalia.

O contexto dos crimes cibernéticos é alarmante. Há, inclusive, extorsão. As organizações têm que pagar para que o ataque cesse e seus serviços sejam normalizados, o que não garante que não ocorrerá novamente ou que serão cobradas quantias maiores. Ataques à disponibilidade saturam os recursos e os tiram do ar, causando enormes prejuízos. Há ataques impetrados por muitos dias, causando lentidão no serviço o que eleva o número de abandono de carrinhos de compras no e-commerce, por exemplo, e pode ser muito interessante para a concorrência. Os dispositivos móveis se somam a esse contexto, expondo vulnerabilidades não previstas. As principais consequências são prejuízos financeiros e à imagem da marca.

“A pergunta que as empresas, governos e outras instituições precisam fazer é se estão preparadas para ataques multi-vetoriais,” avalia o engenheiro sênior da A10 Networks no Brasil, Daniel Junqueira, e acrescenta: “é importante lembrar que a segurança é uma busca incessante, uma vez que os atacantes se sofisticam constantemente. Por isso, a A10 criou ampla capacidade de detecção e mitigação de ataques multi-vetoriais e de outras técnicas usadas pelos hackers. A proteção multi-nível do Thunder TPS, por exemplo, garante a disponibilidade do serviço, evitando prejuízos.”

Os modelos Thunder TPS vêm com tecnologia de alta performance FTA – Flexible Traffic Acceleration – para aceleração flexível do tráfego, baseada em FPGA, que detecta e mitiga rapidamente mais de 30 vetores de ataque comuns em hardware, sem degradar a performance.

Combinação de diferentes técnicas: ataques híbridos e multi-vetoriais

Ampliação e reflexão de tráfego: tais ataques se valem de vulnerabilidade em servidores respondendo a protocolos como DNS (Domain Name System) e NTP (Network Time Protocol) para maximizar seus ataques em direção a um determinado serviço. Há registro de casos em que o ataque gerou requisições que chegaram a 400 Gigabits por segundo. Amplificação e reflexão se tornaram o vetor mais usado para ataques DDoS em grande escala. Essa técnica utiliza vulnerabilidades em protocolos como – por exemplo – NTP não só para refletir ataques, mas para amplificá–los por meio de exércitos de servidores válidos que respondem ou atendem à estes protocolos. Com isso, os hackers não precisam infectar milhares de máquinas para executar seus ataques. Além disso, ataques de reflexão usam tanto protocolos básicos da internet como recursos de aplicativos web para inundar um alvo com dados indesejados.

Ataques volumétricos também usam máquinas zumbis, infectadas normalmente por phishing que ainda levam muitos usuários a clicar em links maliciosos. Armadilhas criativas como golpes temáticos: eleições, Oscar, Black Friday, Natal etc. além de phishings que usam apelos financeiros, medo, paixão, curiosidade etc., do tipo: ‘você está sendo traído, clique para ver as fotos’; Multa de trânsito, Receita Federal; e-mails falsos sobre confirmação de compras infectam micros e celulares para serem usados, sem o conhecimento do dono, em ataques virtuais coordenados por hackers.

O Thunder TPS protege contra ataques DDoS em larga escala. Seus modelos têm capacidade de mitigação DDoS que variam de 10 Gbps a 155 Gbps – com capacidade para 1,2 Tbps em um cluster – de transferência. Desenvolvido para ambientes extremos como ataques DDoS multi–vetoriais em larga escala, ele conta com altíssimo potencial de processamento de pacotes por segundo.

Ataques à camada 7 (HTTP, SSL, DNS etc.): esse tipo de ofensiva está em constante evolução, com enorme sofisticação em uma disputa entre hackers e defensores. Em ataques baseados em aplicativos, diversos comandos são enviados especificamente para as aplicações com o objetivo de atingir a capacidade de processamento dos servidores, tornando-as indisponíveis. Serviços financeiros e setores de e-commerce são o foco desses ataques.

Análise comportamental das aplicações web é fundamental, bem como poder de processamento muito alto e algoritmos eficientes, capazes de separar os pacotes legítimos dos ilegítimos, só deixando passar os primeiros. A instalação de appliances específicos para combater ataques DDoS é extremamente necessária e todos os datacenters, públicos ou privados, deveriam contar com esse tipo de solução, principalmente agora com o Processamento em Nuvem. Com o aumento da potência dos equipamentos está havendo uma convergência entre os Application Delivery Controllers e os equipamentos anti-DDoS.

Ataques de fragmentação: é um ataque à rede por saturação, que ocasiona recusa dos serviços. Deliberadamente fragmenta os pacotes, que não podem ser remontados no destino, saturando o serviço, ou quando remontado faz com que o host pare de funcionar. Também pode enviar fragmentos incompletos ou muito pequenos para obter o mesmo efeito.

Existem muitas outras técnicas e a A10 Networks alerta: ao longo dos últimos anos, ataques distribuídos de negação de serviço (DDoS) têm crescido dramaticamente em frequência, tamanho e complexidade. Enquanto as estratégias corporativas de seguranças para mitigar ameaças não são suficientes para lidar com novas espécies de ataques DDoS que tiram proveito de grandes redes “botnet” distribuídas em máquinas “zumbis” infectadas para disseminar ataques simultâneos, utilizando protocolos compatíveis que são muito difíceis de detectar e ainda mais difíceis de mitigar.

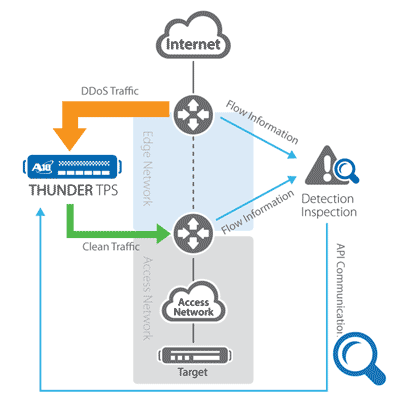

Modo Assimétrico

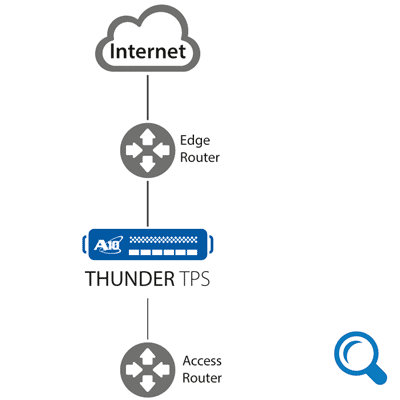

Modo Inline

Modo Out-of_band

You must be logged in to post a comment.